Analizza i comportamenti anomali e sospetti

In Attività Sospette puoi visualizzare le notifiche generate dal monitoraggio comportamentale degli utenti, dei dispositivi e della rete.

L’analisi delle attività si basa sull’intelligenza artificiale di IT Security, che si differenzia dai tradizionali approcci statici (spesso basati su modelli pre-addestrati) grazie a una rete neurale in costante evoluzione.

Questa tecnologia permette al sistema di adattarsi dinamicamente all’ambiente aziendale, modellando le sue capacità di rilevamento in base al comportamento effettivo di utenti e dispositivi. Il risultato è un’analisi sempre più accurata e personalizzata delle anomalie e delle minacce.

Durante i primi 14 giorni di utilizzo del componente aggiuntivo, l’intelligenza artificiale osserva e apprende le abitudini del dispositivo, creando un profilo comportamentale di riferimento. Continua poi a evolversi, riconoscendo qualsiasi cambiamento e segnalando solo le attività veramente sospette per fornire una protezione affidabile, accurata e su misura.

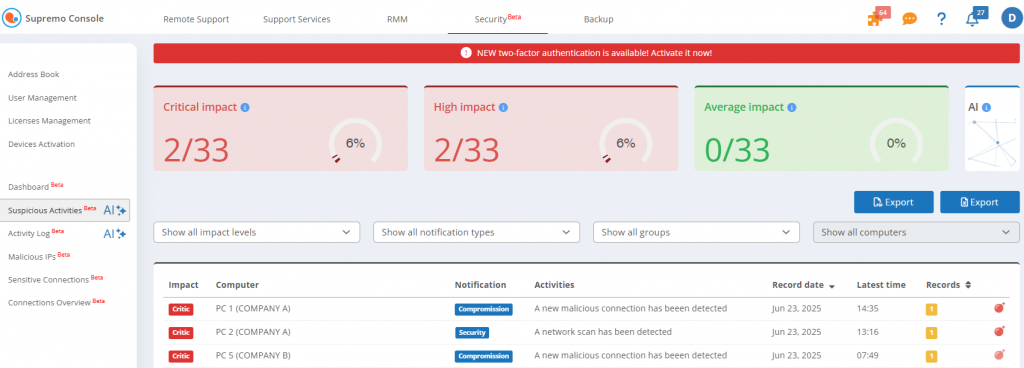

Un elenco delle attività anomale rilevate è disponibile in Attività Sospette, con la possibilità di eseguire ricerche personalizzate.

Per ciascuna attività sospetta vengono riportate le seguenti informazioni:

- il livello di impatto (critico, alto, medio)

- il computer coinvolto

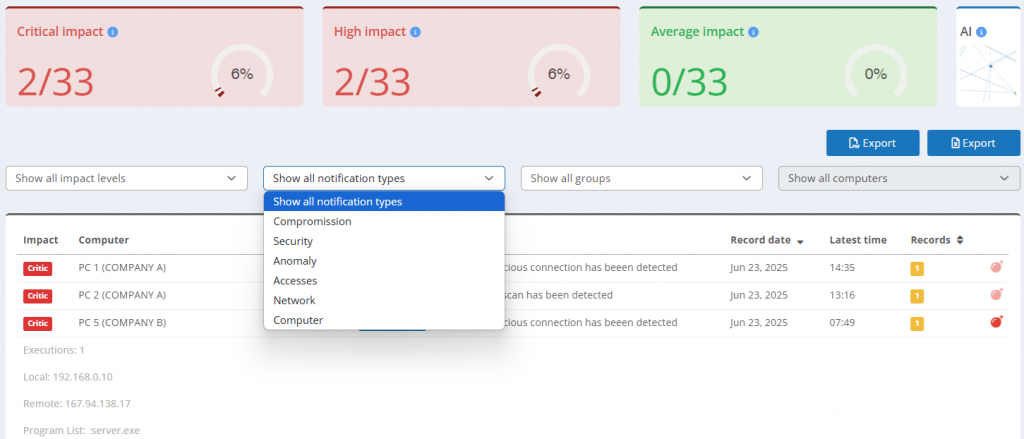

- la tipologia di notifica

- la data di registrazione

- l’ora dell’ultima occorrenza

- il numero totale di rilevazioni

Puoi trovare informazioni dettagliate cliccando sull’attività registrata.

I dati vengono conservati per 1 mese.

Infine, è possibile effettuare ricerche personalizzate ed estrarre i dati in formato .csv e .pdf.

Si riporta qui di seguito la classificazione delle notifiche, con i dettagli relativi a ciascuna tipologia:

| Classificazione | Descrizione |

|---|---|

| Accesso | Log relativi a accessi, autenticazioni, autorizzazioni sui diversi protocolli, di rete o locali. |

| Network | Log relativi a ciò che avviene in rete, che parta localmente o si riceve dall’esterno. |

| Computer | Log per eventi del PC, siano essi errori hardware o anomalie su eventi locali. |

| Sicurezza | Log relativi ad attività che possono minare la sicurezza del PC, come ad esempio scansioni di rete, modifiche firewall, ecc… |

| Anomalia | Log di attività non usuali di utenti, rilevate in seguito ad analisi comportamentali e di utilizzo del PC. |

| Compromissione | Log relativi ad azioni che danneggiano o mettono a rischio il PC, come connessioni malevoli o esecuzione di file o processi sospetti. |

English

English

Français

Français

Deutsch

Deutsch

Português

Português

Español

Español