Controlla le attività anomale del sistema operativo

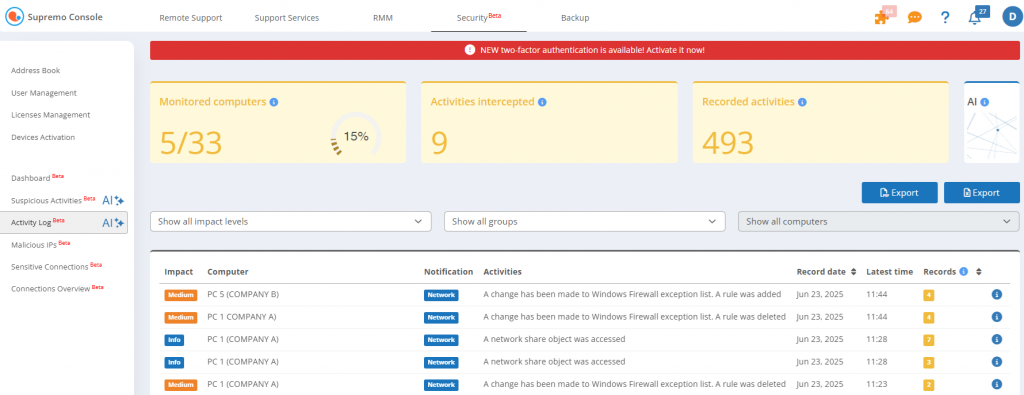

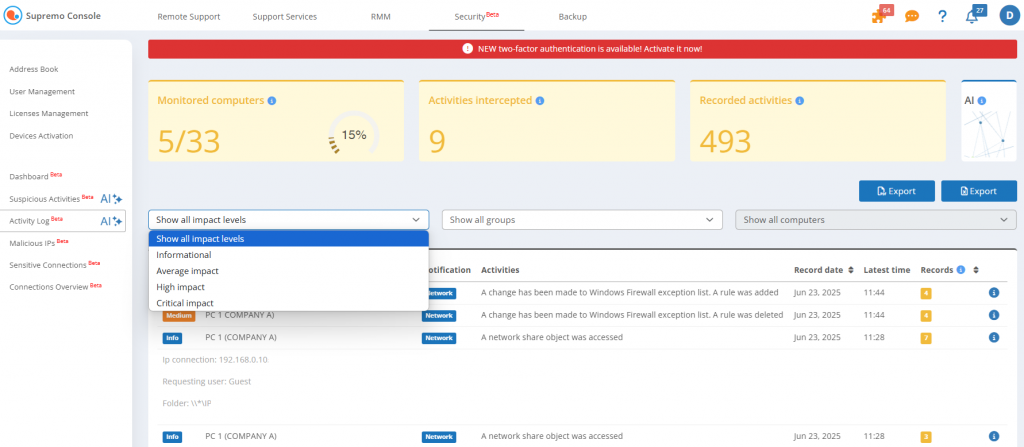

Nel Registro Attività è possibile consultare l’elenco delle attività del sistema operativo identificate come anomale o sospette sui dispositivi monitorati, correlate dal relativo livello di impatto: medio, alto o critico.

La peculiarità di IT Security, a differenza di altre soluzioni sul mercato, è che non mostra tutte le attività del sistema operativo, spesso numerose e complesse da analizzare, ma solo quelle davvero rilevanti, che possono rappresentare segnali di potenziali minacce.

L’analisi delle attività si basa sull’intelligenza artificiale di IT Security, che si distingue dai tradizionali approcci statici (spesso basati su modelli pre-addestrati), grazie a una rete neurale in costante evoluzione.

Questa tecnologia consente al sistema di adattarsi dinamicamente all’ambiente aziendale, modellando la propria capacità di rilevamento in base al comportamento effettivo degli utenti e dei dispositivi. Il risultato è un’analisi sempre più accurata e personalizzata delle anomalie e delle minacce.

Durante i primi 14 giorni di utilizzo dell’add-on, l’AI osserva e apprende le abitudini del dispositivo, costruendo un profilo comportamentale di riferimento. In seguito, continua a evolversi, riconoscendo eventuali variazioni e segnalando solo le attività davvero sospette, per offrire una protezione affidabile, accurata e su misura.

Per ciascuna attività registrata vengono riportati:

- il livello di impatto

- il computer coinvolto

- la notifica

- la data di registrazione

- l’ora dell’ultima occorrenza

- il numero totale di rilevazioni

Puoi trovare informazioni di dettaglio cliccando sull’attività registrata.

I dati vengono conservati per 1 settimana.

Infine, è possibile effettuare ricerche personalizzate ed estrarre i dati in formato .csv e .pdf.

English

English

Français

Français

Deutsch

Deutsch

Português

Português

Español

Español