Analiza comportamientos anómalos y sospechosos

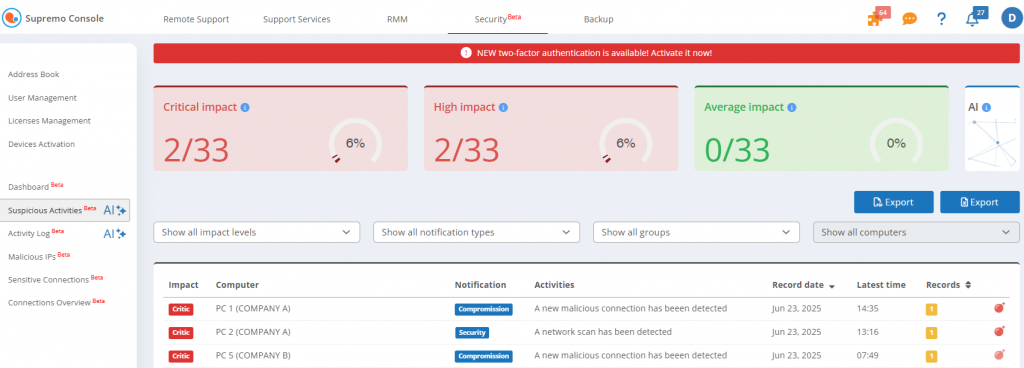

En Actividades Sospechosas, puedes ver las notificaciones generadas por la supervisión del comportamiento de los usuarios, los dispositivos y la red.

El análisis de actividad se basa en la inteligencia artificial de IT Security, que se diferencia de los enfoques estáticos tradicionales (a menudo basados en modelos preentrenados) gracias a una red neuronal en constante evolución.

Esta tecnología permite al sistema adaptarse dinámicamente al entorno corporativo, modelando sus capacidades de detección en función del comportamiento real de usuarios y dispositivos. El resultado es un análisis cada vez más preciso y personalizado de las anomalías y amenazas.

Durante los primeros 14 días de uso del complemento, la IA observa y aprende los hábitos del dispositivo, construyendo un perfil de comportamiento de referencia. A continuación, sigue evolucionando, reconociendo cualquier cambio e informando sólo de las actividades realmente sospechosas para proporcionar una protección fiable, precisa y personalizada.

En Actividades Sospechosas hay disponible una lista de actividades anómalas detectadas, con la opción de realizar búsquedas personalizadas.

Para cada actividad sospechosa, se comunica la siguiente información:

- el nivel de impacto (crítico, alto, medio)

- el ordenador implicado

- el tipo de notificación

- la fecha de inscripción

- la hora del último suceso

- el número total de detecciones

Puedes encontrar información detallada haciendo clic en la actividad registrada.

La retención de datos es de 1 mes.

Por último, puedes realizar búsquedas personalizadas y extraer datos en formato .csv y .pdf.

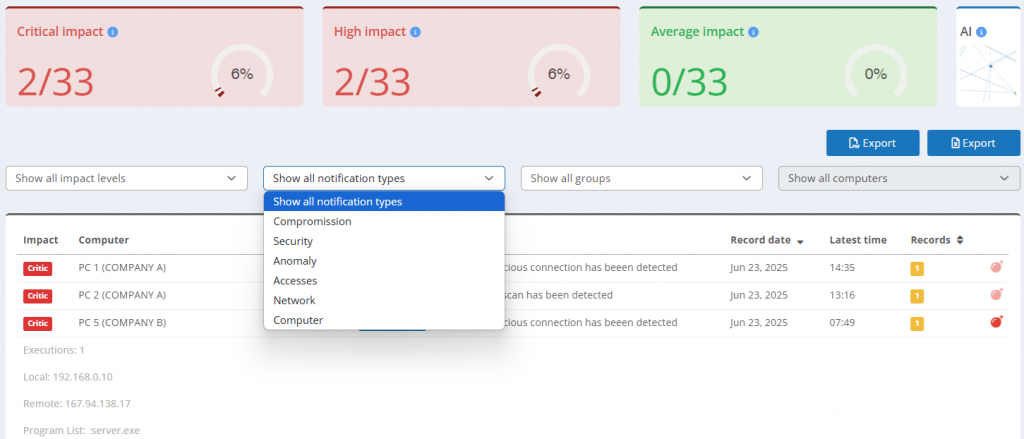

La clasificación de las notificaciones se muestra a continuación, con detalles para cada tipo:

| Clasificación | Descripción |

|---|---|

| Accesos | Registros relativos a accesos, autenticaciones y autorizaciones en distintos protocolos, de red o locales. |

| Red | Registros relativos a lo que ocurre en la red, ya sean locales o recibidos del exterior. |

| Ordenador | Registros de eventos del PC, ya sean errores de hardware o anomalías en los eventos locales. |

| Securidad | Registros relacionados con actividades que puedan minar la seguridad del PC, como escaneos de red, cambios en el cortafuegos, etc. |

| Anomalía | Registros de actividad inusual de los usuarios detectada tras el análisis del comportamiento y del uso del PC. |

| Compromiso | Registros relativos a acciones que dañan o ponen en peligro el PC, como conexiones maliciosas o la ejecución de archivos o procesos sospechosos. |

English

English

Français

Français

Deutsch

Deutsch

Italiano

Italiano

Português

Português