Comprueba las actividades anómalas del sistema operativo

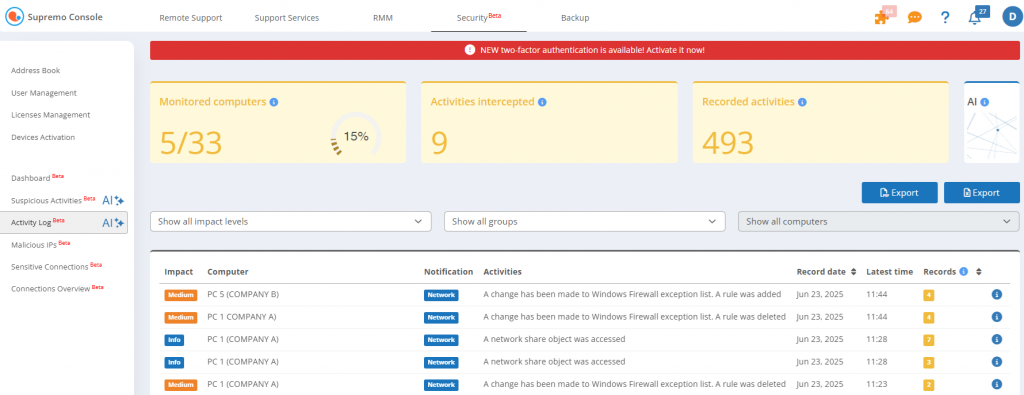

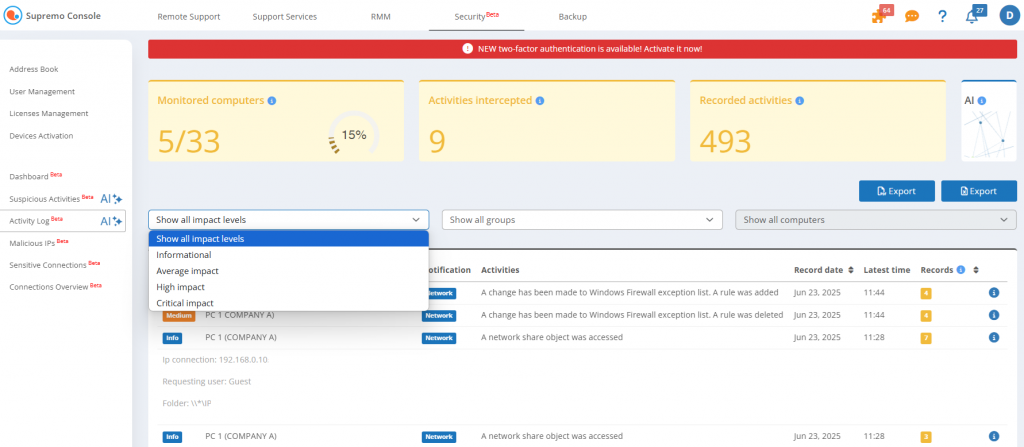

En el Registro Actividades, puedes ver una lista de las actividades del sistema operativo identificadas como anómalas o sospechosas en los dispositivos controlados, acompañadas de su nivel de impacto: medio, alto o crítico.

A diferencia de otras soluciones del mercado, IT Security no muestra todas las actividades del sistema operativo, que suelen ser numerosas y complejas de analizar, sino sólo las que son realmente relevantes y pueden representar indicios de amenazas potenciales.

El análisis de actividad se basa en la inteligencia artificial de IT Security, que se diferencia de los enfoques estáticos tradicionales (a menudo basados en modelos preentrenados) gracias a una red neuronal en constante evolución.

Esta tecnología permite al sistema adaptarse dinámicamente al entorno empresarial, modelando sus capacidades de detección en función del comportamiento real de usuarios y dispositivos. El resultado es un análisis cada vez más preciso y personalizado de las anomalías y amenazas.

Durante los primeros 14 días de uso del complemento, la IA observa y aprende los hábitos del dispositivo, construyendo un perfil de comportamiento. Después sigue evolucionando, reconociendo cualquier cambio e informando sólo de las actividades realmente sospechosas para proporcionar una protección fiable, precisa y personalizada.

Para cada actividad registrada, se facilita la siguiente información:

- el nivel de impacto

- el ordenador implicado

- la notificación

- la fecha de grabación

- la hora del último suceso

- el número total de detecciones

Puedes encontrar información detallada haciendo clic en la actividad registrada.

La retención de datos es de 1 semana.

Por último, puedes realizar búsquedas personalizadas y extraer datos en formatos .csv y .pdf.

English

English

Français

Français

Deutsch

Deutsch

Italiano

Italiano

Português

Português