Analysieren Sie ungewöhnliches und verdächtiges Verhalten

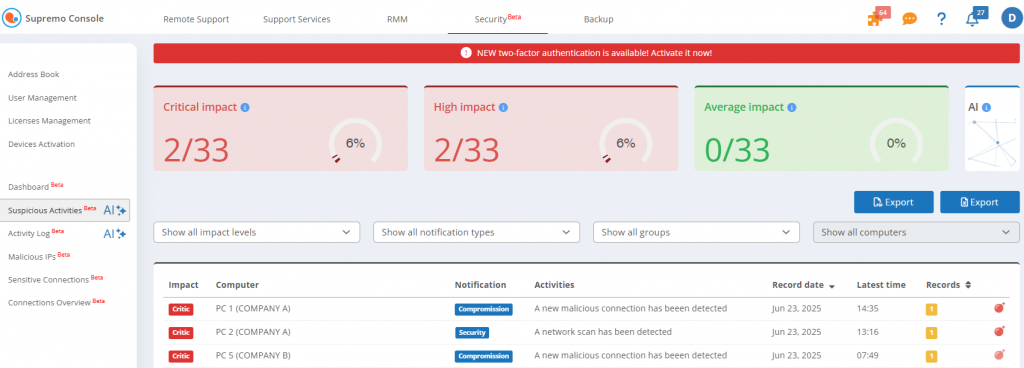

Unter Verdächtige Aktivitäten können Sie Benachrichtigungen einsehen, die durch die Überwachung des Verhaltens von Benutzern, Geräten und Netzwerken generiert wurden.

Die Aktivitätsanalyse basiert auf der künstlichen Intelligenz von IT Security, die sich dank eines sich ständig weiterentwickelnden neuronalen Netzwerks von den traditionellen statischen Ansätzen (die oft auf vortrainierten Modellen basieren) unterscheidet.

Diese Technologie ermöglicht es dem System, sich dynamisch an die Unternehmensumgebung anzupassen und seine Erkennungsfähigkeiten auf der Grundlage des tatsächlichen Verhaltens von Nutzern und Geräten zu modellieren. Das Ergebnis ist eine immer genauere und personalisierte Analyse von Anomalien und Bedrohungen.

In den ersten 14 Tagen der Nutzung des Add-ons beobachtet und erlernt die KI die Gewohnheiten des Geräts und erstellt ein Verhaltensprofil als Referenz. Dann entwickelt sie sich weiter, erkennt alle Veränderungen und meldet nur wirklich verdächtige Aktivitäten, um einen zuverlässigen, genauen und maßgeschneiderten Schutz zu bieten.

Eine Liste der erkannten anomalen Aktivitäten ist unter Verdächtige Aktivitäten verfügbar, mit der Option, benutzerdefinierte Suchen durchzuführen.

Für jede verdächtige Aktivität werden die folgenden Informationen gemeldet:

- den Grad der Auswirkungen (kritisch, hoch, mittel)

- der beteiligte Computer

- die Art der Meldung

- das Datum der Registrierung

- der Zeitpunkt des letzten Ereignisses

- die Gesamtzahl der Entdeckungen

Für detaillierte Informationen klicken Sie bitte auf die registrierte Aktivität.

Die Daten werden einen Monat lang gespeichert.

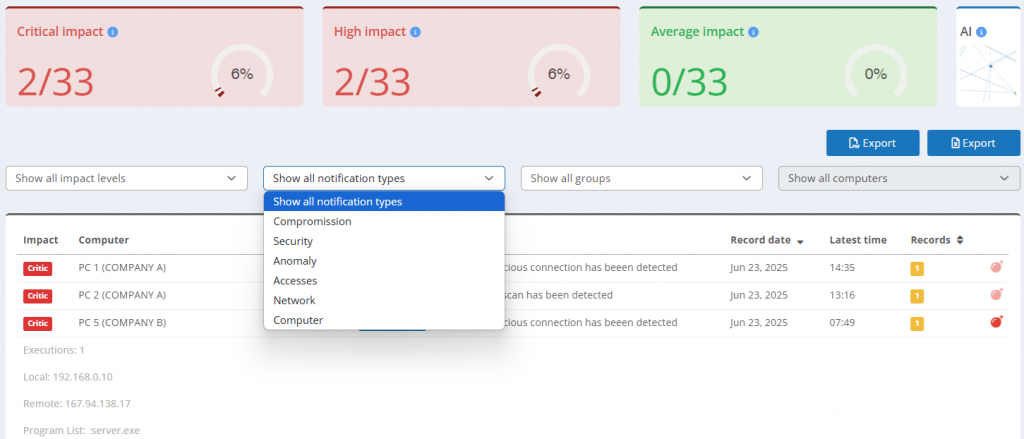

Schließlich können Sie personalisierte Suchanfragen durchführen und die Daten im CSV- und PDF-Format exportieren.

Die Klassifizierung der Meldungen wird im Folgenden dargestellt, mit Details zu jeder Art:

| Klassifizierung | Beschreibung |

|---|---|

| Zugang | Protokolle über den Zugang, die Authentifizierung und Berechtigungen auf verschiedenen Protokollen, im Netzwerk oder lokal. |

| Netzwerk | Logs, die sich auf die Vorgänge im Netzwerk beziehen, egal ob lokal oder von außen empfangen. |

| Computer | Protokolle für PC-Ereignisse, ob Hardwarefehler oder Anomalien bei lokalen Ereignissen. |

| Sicherheit | Logs zu Aktivitäten, die die PC-Sicherheit untergraben können, wie z. B. Netzwerk-Scans, Firewall-Änderungen usw. |

| Anomalie | Protokolle von ungewöhnlichen Nutzeraktivitäten, die nach einer Verhaltens- und PC-Nutzungsanalyse entdeckt wurden. |

| Kompromiss | Protokolle zu Aktionen, die den PC schädigen oder gefährden, wie bösartige Verbindungen oder die Ausführung verdächtiger Dateien oder Prozesse. |

English

English

Français

Français

Italiano

Italiano

Português

Português

Español

Español