Geräte überwachen, Bedrohungen erkennen, kritische Probleme vermeiden

IT Security ist ein fortschrittliches, auf künstlicher Intelligenz basierendes Anomalie-Analysesystem, das Antiviren-, Verhaltenserkennungs- und Netzwerküberwachungsfunktionen integriert, ohne dass ein SOC erforderlich ist.

Im Gegensatz zu herkömmlichen KI-Modellen verwendet es ein kontinuierlich lernendes neuronales Netzwerk, das sich dynamisch an das Geschäftsumfeld anpasst, um die Erkennung von Bedrohungen und Anomalien ständig zu verbessern.

Die wichtigsten Stärken sind:

- Erweiterte Anomalieerkennung: identifiziert Bedrohungen, die herkömmlichen Antiviren- und XDR-Lösungen entgehen.

- Kontinuierliches Lernen: Passt sich an das sich verändernde Nutzer- und Systemverhalten an.

- Zugänglichkeit: steht für fortschrittliche Sicherheitstechnologie zu einem erschwinglichen Preis.

- RMM-Integration und Fernsteuerung: vereinfacht die Arbeit von MSPs und MSSPs.

- Einfach zu aktivieren, keine komplexen Konfigurationen.

Bietet ganzheitlichen Schutz mit Multi-Source-Analyse:

-

Überwachung des Nutzer- und Maschinenverhaltens: erkennt abnormale Zugriffe, Fehler und verdächtige Änderungen.

- Erkennt verdächtiges Nutzer- und Geräteverhalten

- Analysiert Anmeldungen, Benutzerfehler und Berechtigungsänderungen

- Identifiziert Post-Exploit-Aktivitäten und abnormale Zugriffsversuche

-

Netzwerküberwachung:

- Analysiert den Netzwerkverkehr, um verdächtige Scans zu identifizieren

- Überwacht freigegebene Ordner und TCP/UDP-Verbindungen

- Erkennt Netzwerk-Scans und Einbruchsaktivitäten

-

Cyber Intelligence:

- Identifiziert bösartige DNS- und IP-Adressen

- Liefert Indikatoren für eine Gefährdung auf der Grundlage internationaler Bedrohungsdaten

- Klassifiziert bösartige Websites nach Datenschutz, Social Engineering und Phishing.

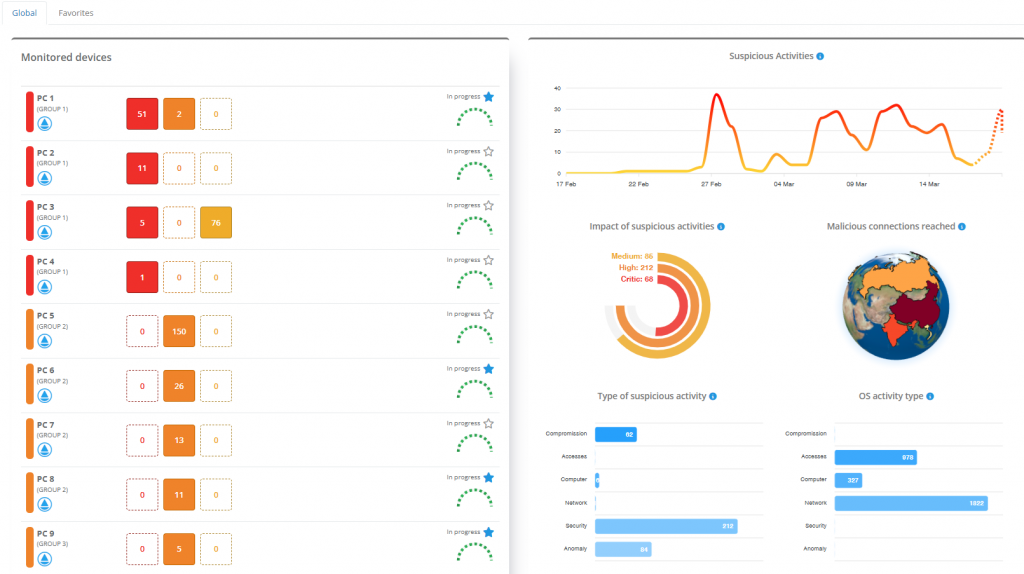

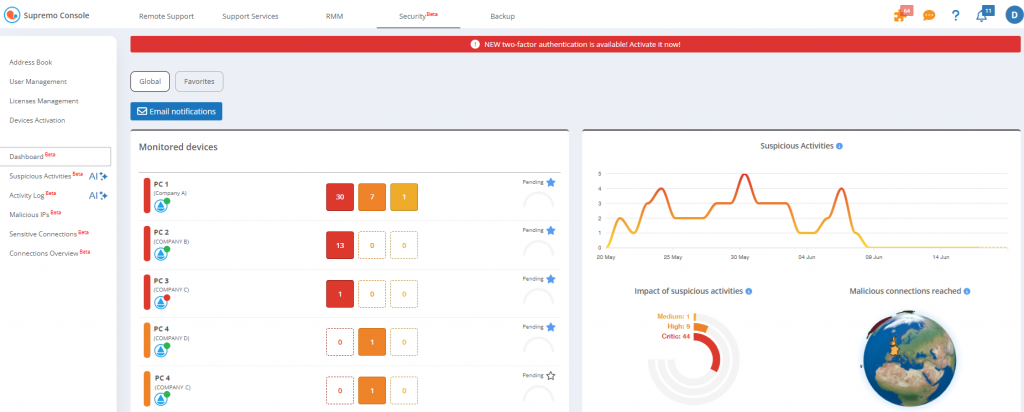

IT Security bietet ein intuitives und praktisches Dashboard, das für die Echtzeitüberwachung der IT-Infrastruktur Ihres Unternehmens unverzichtbar ist.

Über das Dashboard können Sie verdächtiges Verhalten erkennen, Bedrohungen identifizieren und sofort eingreifen, um kritische Probleme zu vermeiden.

Im Abschnitt Überwachte Geräte können Sie:

- Geräte mit aktiven Sicherheitsfunktionen anzeigen.

- Aktivitäten identifizieren, die nach Auswirkungsgrad klassifiziert sind: hoch, kritisch oder mittel.

- Den Verbindungsstatus der Endpunkte mit der Verwaltungskonsole überprüfen.

Für eine effiziente Verwaltung können Sie Folgendes tun:

- Stellen Sie Fernverbindungen über Supremo her, indem Sie auf das entsprechende Symbol klicken.

- Legen Sie bis zu 10 Ziele als Favoriten fest, um schnell und vorrangig auf alle detaillierten Informationen zugreifen zu können.

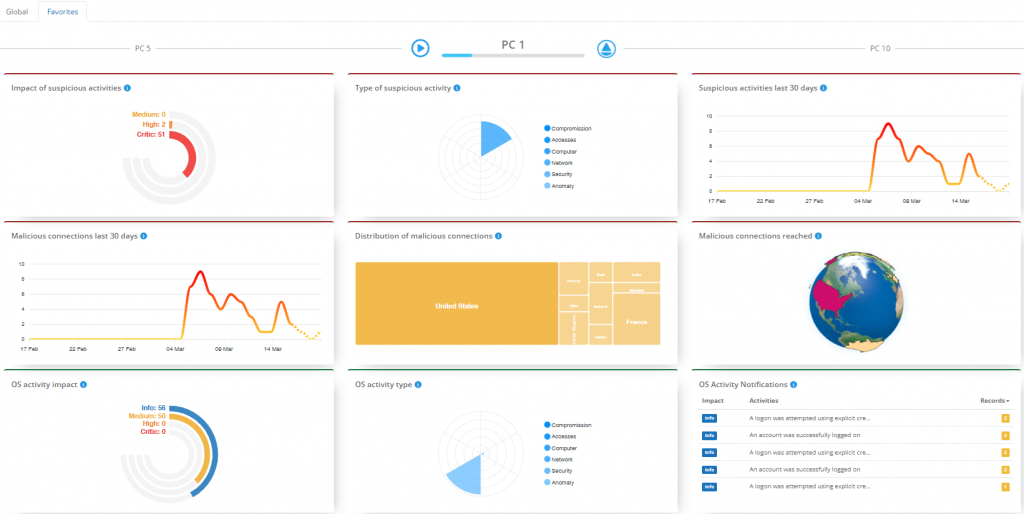

Für Geräte, die als Favoriten markiert sind, können Sie auf alle Details zu den Aktivitäten und Benachrichtigungen für das jeweilige Gerät zugreifen.

Darüber hinaus steht eine scrollbare Ansicht Ihrer bevorzugten Endpunkte zur Verfügung, die sich ideal für die Überwachung auf dedizierten Bildschirmen in Unternehmensumgebungen eignet.

Sie können das Scrollen unterbrechen, um einen bestimmten Computer auf dem Bildschirm zu fixieren, oder eine Fernverbindung mit Supremo herstellen, wenn Sie auf dem Computer eingreifen müssen.

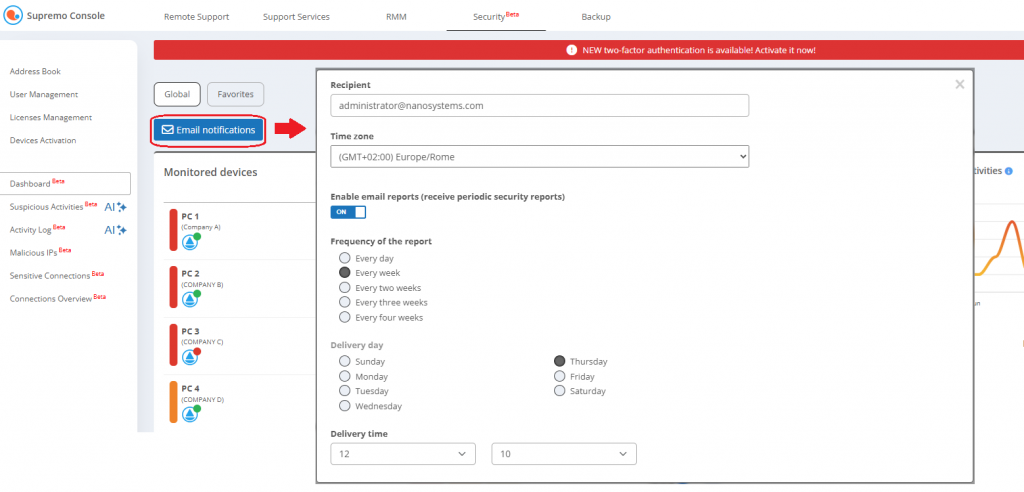

Über das Dashboard können Sie den regelmäßigen Versand eines nützlichen zusammenfassenden Berichts über alle überwachten PCs per E-Mail aktivieren und dabei den Empfänger und die Versandhäufigkeit individuell festlegen.

Die IT Security funktionen sind auf Windows-Systemen ab Windows 8.1 (Windows Server 2012 R2) verfügbar.

English

English

Français

Français

Italiano

Italiano

Português

Português

Español

Español