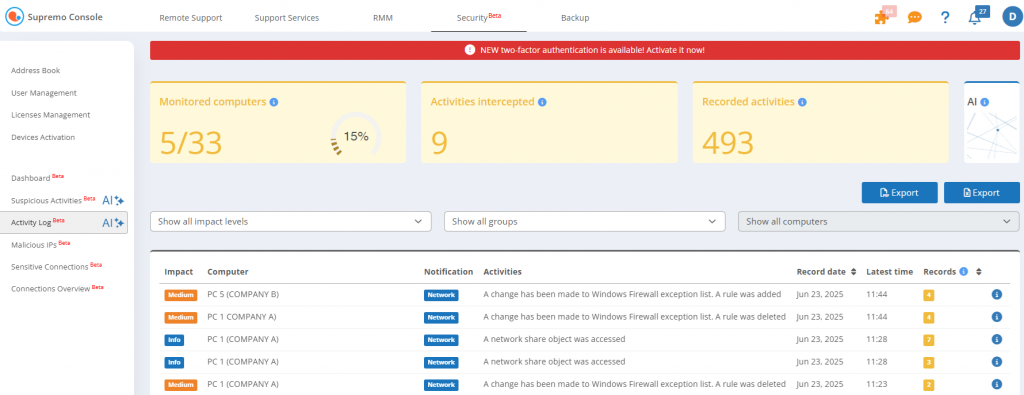

Überprüfen Sie anomale Aktivitäten des Betriebssystems

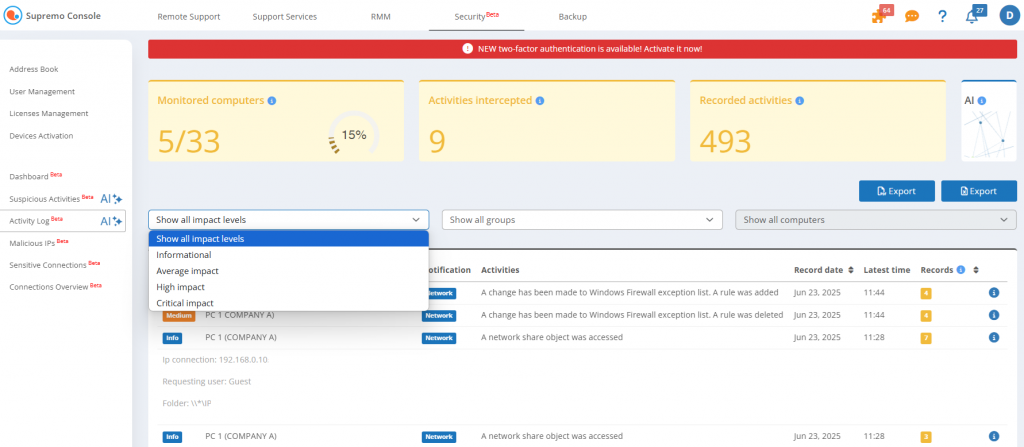

Im Aktivitätsprotokoll, Sie können eine Liste der Aktivitäten des Betriebssystems anzeigen, die auf den überwachten Geräten als anomal oder verdächtig identifiziert wurden, sowie deren Auswirkungsgrad: mittel, hoch oder kritisch.

Im Gegensatz zu anderen Lösungen auf dem Markt zeigt IT Security nicht alle Aktivitäten des Betriebssystems an, die oft zahlreich und komplex zu analysieren sind, sondern nur diejenigen, die wirklich relevant sind und Anzeichen für potenzielle Bedrohungen darstellen können.

Die Aktivitätsanalyse basiert auf der künstlichen Intelligenz der IT Security, die sich dank eines sich ständig weiterentwickelnden neuronalen Netzwerks von den traditionellen statischen Ansätzen (die oft auf vortrainierten Modellen basieren) unterscheidet.

Diese Technologie ermöglicht es dem System, sich dynamisch an die Unternehmensumgebung anzupassen und seine Erkennungsfähigkeiten auf der Grundlage des tatsächlichen Verhaltens von Nutzern und Geräten zu modellieren. Das Ergebnis ist eine immer genauere und personalisierte Analyse von Anomalien und Bedrohungen.

In den ersten 14 Tagen der Nutzung des Add-ons beobachtet und erlernt die KI die Gewohnheiten des Geräts und erstellt ein Verhaltensprofil. Dann entwickelt sie sich weiter, erkennt alle Veränderungen und meldet nur wirklich verdächtige Aktivitäten, um einen zuverlässigen, genauen und maßgeschneiderten Schutz zu bieten.

Für jede aufgezeichnete Aktivität werden die folgenden Informationen gemeldet:

- das Ausmaß der Auswirkungen

- der beteiligte Computer

- die Meldung

- das Datum der Aufnahme

- der Zeitpunkt des letzten Ereignisses

- die Gesamtzahl der Entdeckungen

Für detaillierte Informationen klicken Sie bitte auf die registrierte Aktivität.

Die Datenspeicherung beträgt 1 Woche.

Darüber hinaus können Sie benutzerdefinierte Suchen durchführen und Daten in den Formaten .csv und .pdf extrahieren.

English

English

Français

Français

Italiano

Italiano

Português

Português

Español

Español