Analisa comportamentos anômalos e suspeitos

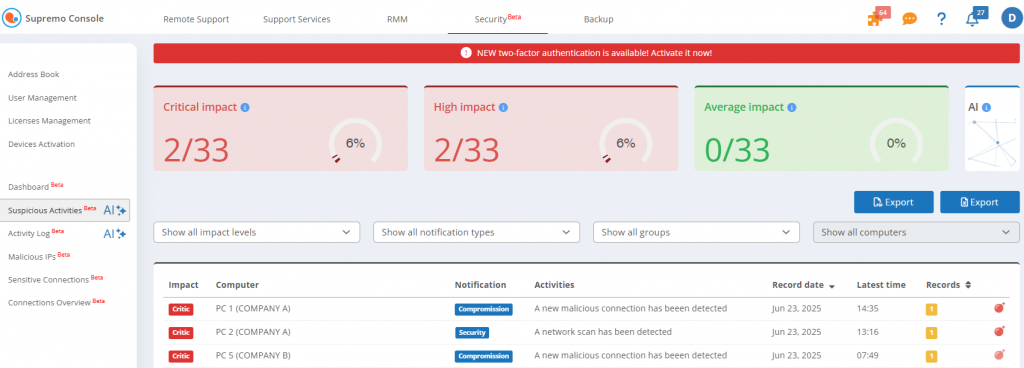

Em Atividades Suspeitas, você pode visualizar as notificações geradas pelo monitoramento comportamental de usuários, dispositivos e da rede.

A análise de atividade é baseada na inteligência artificial do IT Security, que difere das abordagens estáticas tradicionais (geralmente baseadas em modelos pré-treinados) graças a uma rede neural em constante evolução.

Essa tecnologia permite que o sistema se adapte dinamicamente ao ambiente corporativo, modelando seus recursos de detecção com base no comportamento real de usuários e dispositivos. O resultado é uma análise cada vez mais precisa e personalizada de anomalias e ameaças.

Durante os primeiros 14 dias de uso do complemento, a IA observa e aprende os hábitos do dispositivo, criando um perfil comportamental para referência. Em seguida, ela continua a evoluir, reconhecendo quaisquer alterações e relatando apenas atividades realmente suspeitas para oferecer proteção confiável, precisa e personalizada.

Uma lista de atividades anômalas detectadas está disponível em Atividades Suspeitas, com a opção de realizar pesquisas personalizadas.

Para cada atividade suspeita, as seguintes informações são relatadas:

- o nível de impacto (crítico, alto, médio)

- o computador envolvido

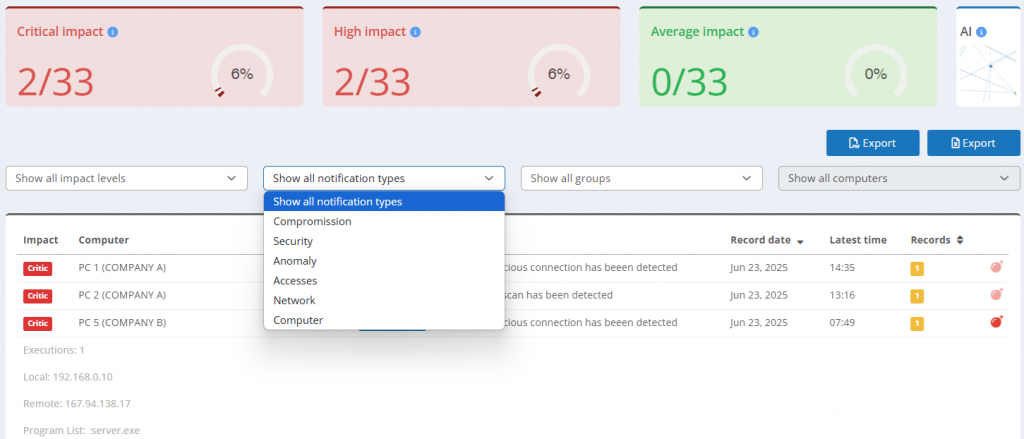

- o tipo de notificação

- a data do registro

- a hora da última ocorrência

- o número total de detecções

Você pode encontrar informações detalhadas clicando na atividade registrada.

A retenção de dados é de 1 mês.

Por fim, você pode realizar pesquisas personalizadas e extrair dados nos formatos .csv e .pdf.

A classificação das notificações é mostrada abaixo, com detalhes para cada tipo:

| Classificação | Descrição |

|---|---|

| Acesso | Registros relacionados a acesso, autenticação e autorizações em vários protocolos, de rede ou locais. |

| Rede | Registros relacionados ao que acontece na rede, seja localmente ou recebidos de fora. |

| Computador | Registros de eventos do PC, sejam erros de hardware ou anomalias em eventos locais. |

| Segurança | Registros relacionados a atividades que podem prejudicar a segurança do PC, como varreduras de rede, alterações de firewall etc. |

| Anomalia | Registros de atividades incomuns do usuário detectadas após análise comportamental e de uso do PC. |

| Compromisso | Registros relacionados a ações que danificam ou colocam o PC em risco, como conexões maliciosas ou a execução de arquivos ou processos suspeitos. |

English

English

Français

Français

Deutsch

Deutsch

Italiano

Italiano

Español

Español