Verifique atividades anômalas no sistema operacional

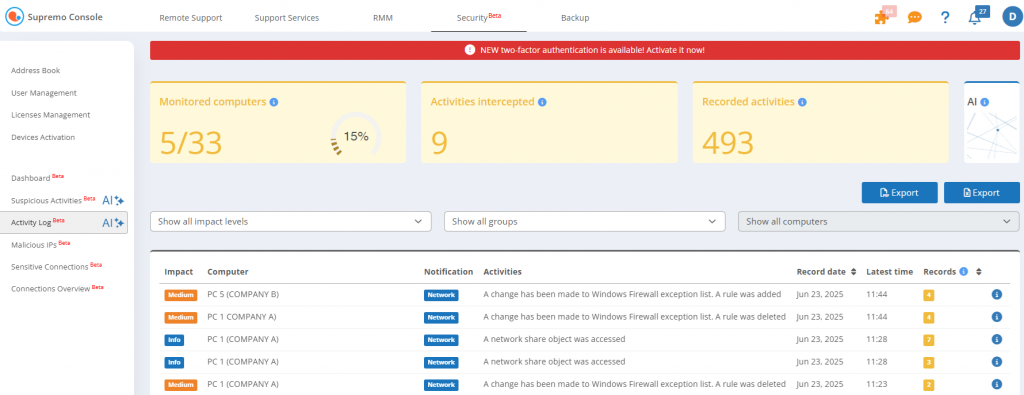

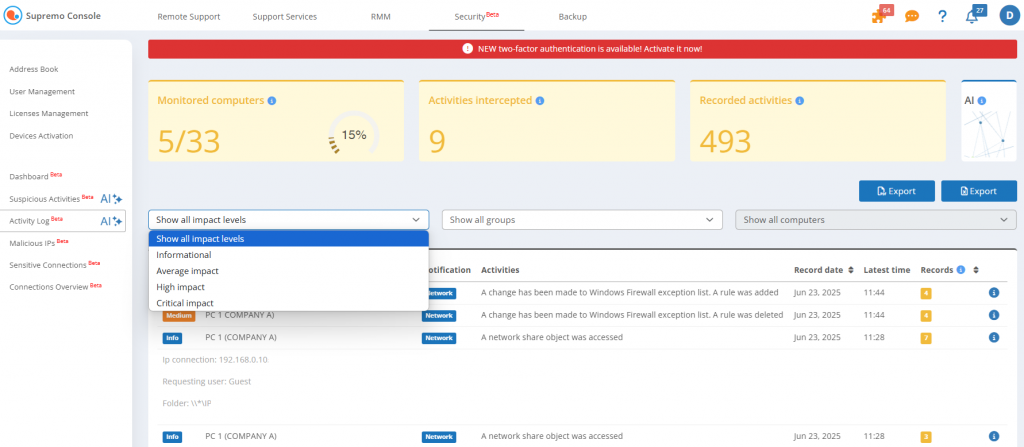

No Registo Actividades, você pode visualizar uma lista de atividades do sistema operacional identificadas como anômalas ou suspeitas nos dispositivos monitorados, acompanhadas do nível de impacto: médio, alto ou crítico.

Diferentemente de outras soluções do mercado, o IT Security não mostra todas as atividades do sistema operacional, que geralmente são numerosas e de análise complexa, mas apenas aquelas que são realmente relevantes e podem representar sinais de possíveis ameaças.

A análise de atividade é baseada na inteligência artificial da IT Security, que difere das abordagens estáticas tradicionais (geralmente baseadas em modelos pré-treinados) graças a uma rede neural em constante evolução.

Essa tecnologia permite que o sistema se adapte dinamicamente ao ambiente de negócios, modelando seus recursos de detecção com base no comportamento real de usuários e dispositivos. O resultado é uma análise cada vez mais precisa e personalizada de anomalias e ameaças.

Durante os primeiros 14 dias de uso do complemento, a IA observa e aprende os hábitos do dispositivo, criando um perfil comportamental. Em seguida, ela continua a evoluir, reconhecendo quaisquer alterações e relatando apenas atividades realmente suspeitas para oferecer proteção confiável, precisa e personalizada.

Para cada atividade registrada, as seguintes informações são relatadas:

- o nível de impacto

- o computador envolvido

- a notificação

- a data de registro

- a hora da última ocorrência

- o número total de detecções

Você pode encontrar informações detalhadas clicando na atividade registrada.

A retenção de dados é de uma semana.

Por fim, você pode realizar pesquisas personalizadas e extrair dados nos formatos .csv e .pdf.

English

English

Français

Français

Deutsch

Deutsch

Italiano

Italiano

Español

Español