Vérifiez les activités anormales du système d’exploitation

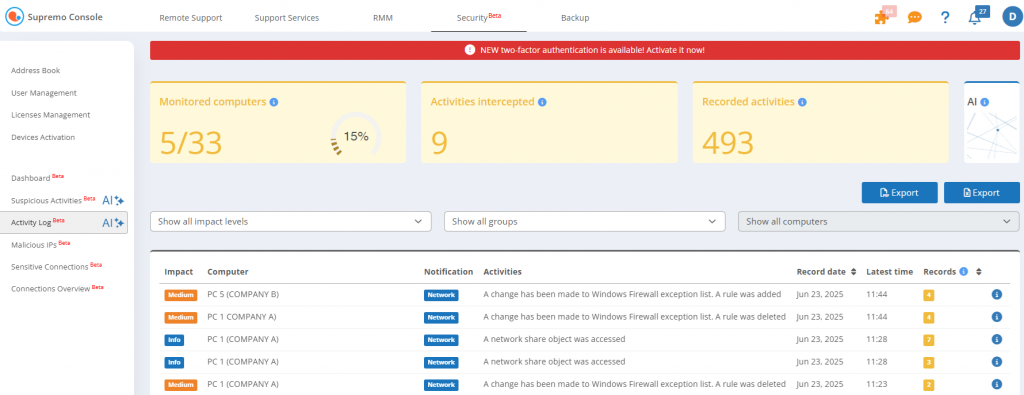

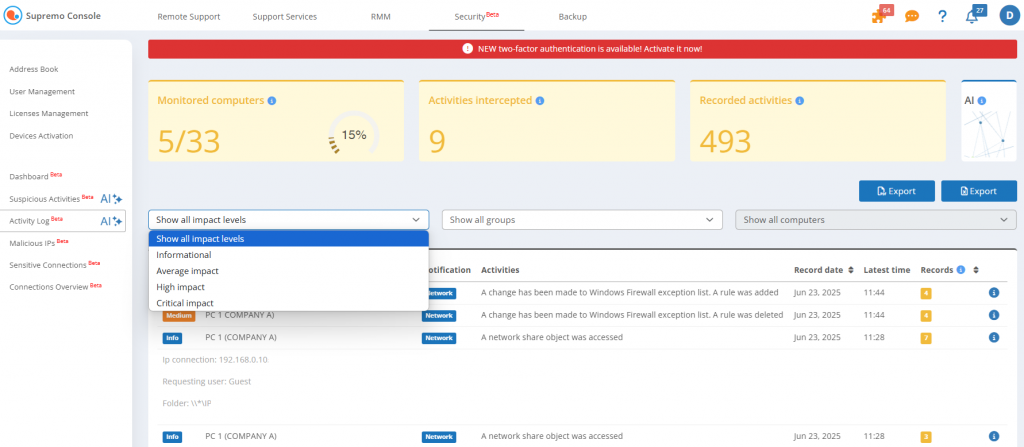

Dans le Registre Activités, vous pouvez consulter une liste des activités du système d’exploitation identifiées comme anormales ou suspectes sur les appareils contrôlés, accompagnées de leur niveau d’impact: moyen, élevé ou critique.

Contrairement à d’autres solutions sur le marché, IT Security ne montre pas toutes les activités du système d’exploitation, qui sont souvent nombreuses et complexes à analyser, mais seulement celles qui sont vraiment pertinentes et peuvent représenter des signes de menaces potentielles.

L’analyse d’activité est basée sur l’intelligence artificielle de IT Security , qui se distingue des approches statiques traditionnelles (souvent basées sur des modèles pré-entraînés) grâce à un réseau neuronal en constante évolution.

Cette technologie permet au système de s’adapter dynamiquement à l’environnement de l’entreprise, en modélisant ses capacités de détection en fonction du comportement réel des utilisateurs et des appareils. Il en résulte une analyse de plus en plus précise et personnalisée des anomalies et des menaces.

Au cours des 14 premiers jours d’utilisation du module complémentaire, l’IA observe et apprend les habitudes de l’appareil, construisant ainsi un profil comportemental. Elle continue ensuite d’évoluer, en reconnaissant tout changement et en ne signalant que les activités vraiment suspectes, afin de fournir une protection fiable, précise et adaptée.

Pour chaque activité enregistrée, les informations suivantes sont rapportées :

- le niveau d’impact

- l’ordinateur concerné

- la notification

- la date d’enregistrement

- l’heure de la dernière occurrence

- le nombre total de détections

Vous pouvez trouver des informations détaillées en cliquant sur l’activité enregistrée.

La durée de conservation des données est d’une semaine.

Enfin, vous pouvez effectuer des recherches personnalisées et extraire des données aux formats .csv et .pdf.

English

English

Deutsch

Deutsch

Italiano

Italiano

Português

Português

Español

Español